Цифрові сертифікати є основою архітектури веббезпеки, оскільки вони забезпечують зашифровані канали зв’язку, захищають передачу конфіденційних даних і формують ключові сигнали довіри як для користувачів, так і для пошукових систем. Станом на 2024 рік понад 85% вебсайтів у всьому світі використовують HTTPS, що є значним зростанням у порівнянні з 18,5% п’ять років тому, підкреслюючи зростаючу залежність від SSL/TLS-сертифікатів для забезпечення безпечного цифрового середовища.

Таке широке поширення SSL свідчить про важливість правильного управління життєвим циклом SSL-сертифікатів. Безперебійне впровадження HTTPS вимагає не лише початкового налаштування, а й постійного моніторингу, своєчасного оновлення та коректного відкликання сертифікатів.

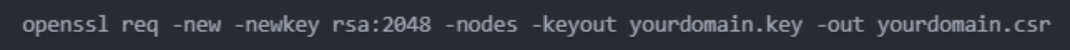

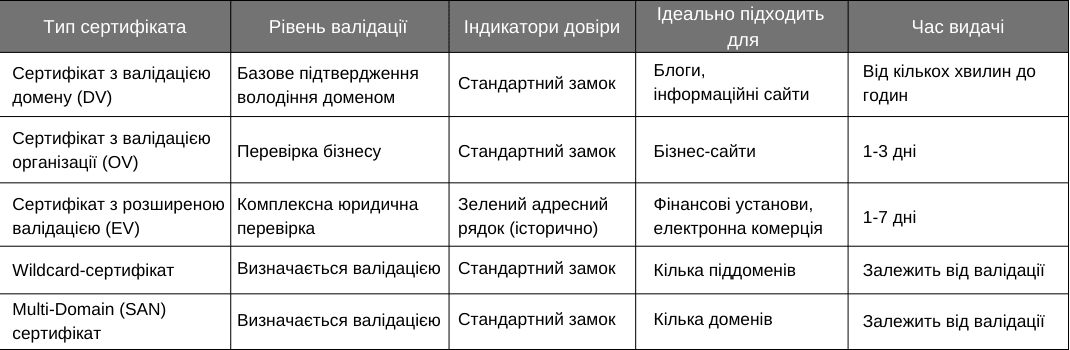

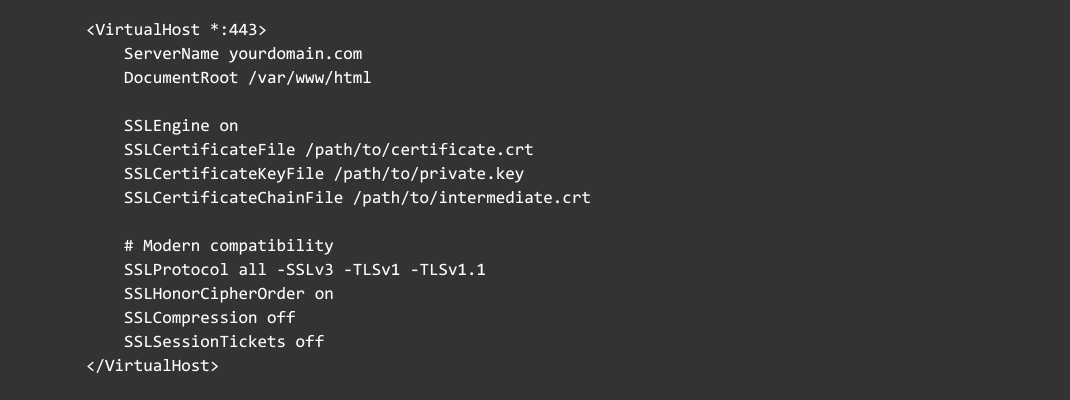

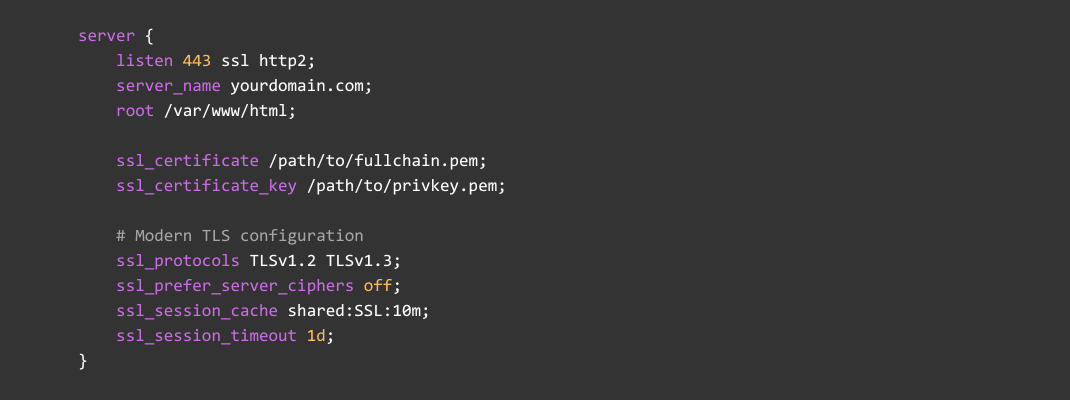

Цей детальний посібник розглядає всі ключові етапи управління SSL-сертифікатом—від генерації запиту на підпис сертифіката (CSR) до встановлення, продовження терміну дії та процесу відкликання. Ми дослідимо критичні технічні аспекти, надамо приклади конфігурацій для різних серверних середовищ та поділимося рекомендованими практиками для підтримки надійного HTTPS-з’єднання.

Для тих, хто хоче забезпечити автоматичний контроль за станом SSL, сервіс моніторингу MySiteBoost дозволяє відстежувати терміни дії сертифікатів, запобігати несподіваним закінченням та усувати потенційні уразливості.